在HTTP中,基本认证(英语:Basic access authentication)是允许http用户代理(如:网页浏览器)在请求时,提供 用户名 和 密码 的一种方式。

Step.1 使用Burpsuite的【Proxy】(代理)功能,使用【Intercept】(拦截器)功能进行请求拦截抓包。※

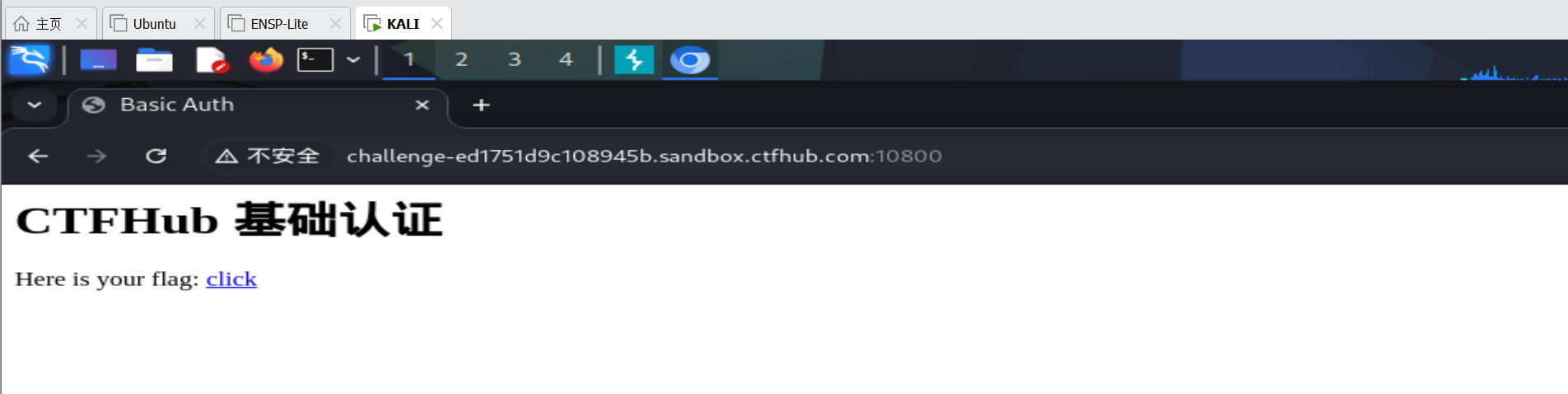

点击左上角的【Intercept】开关打开拦截器,点击【Open Browers】通过浏览器访问网页,让拦截器拦截请求,拦截到后会弹回拦截器。按下【Forward】查看页面情况,发现页面有一个超链接,点击超链接触发第二个请求。

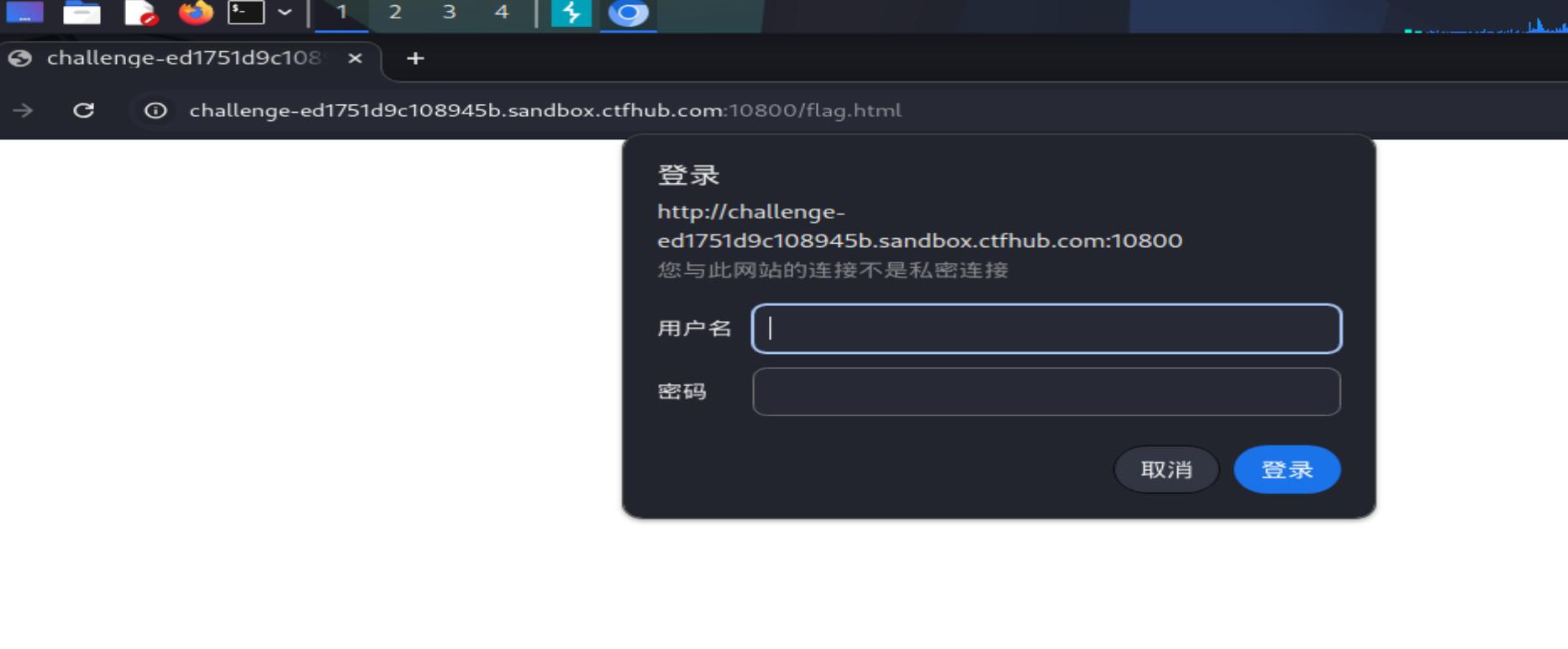

继续按下【Forward】,会发现他进入了验证弹窗界面。

用户名一般为admin,密码随便输入一个,然后按下登录,使其能捕获的到请求。继续按下【Forward】,使请求发送给服务器。

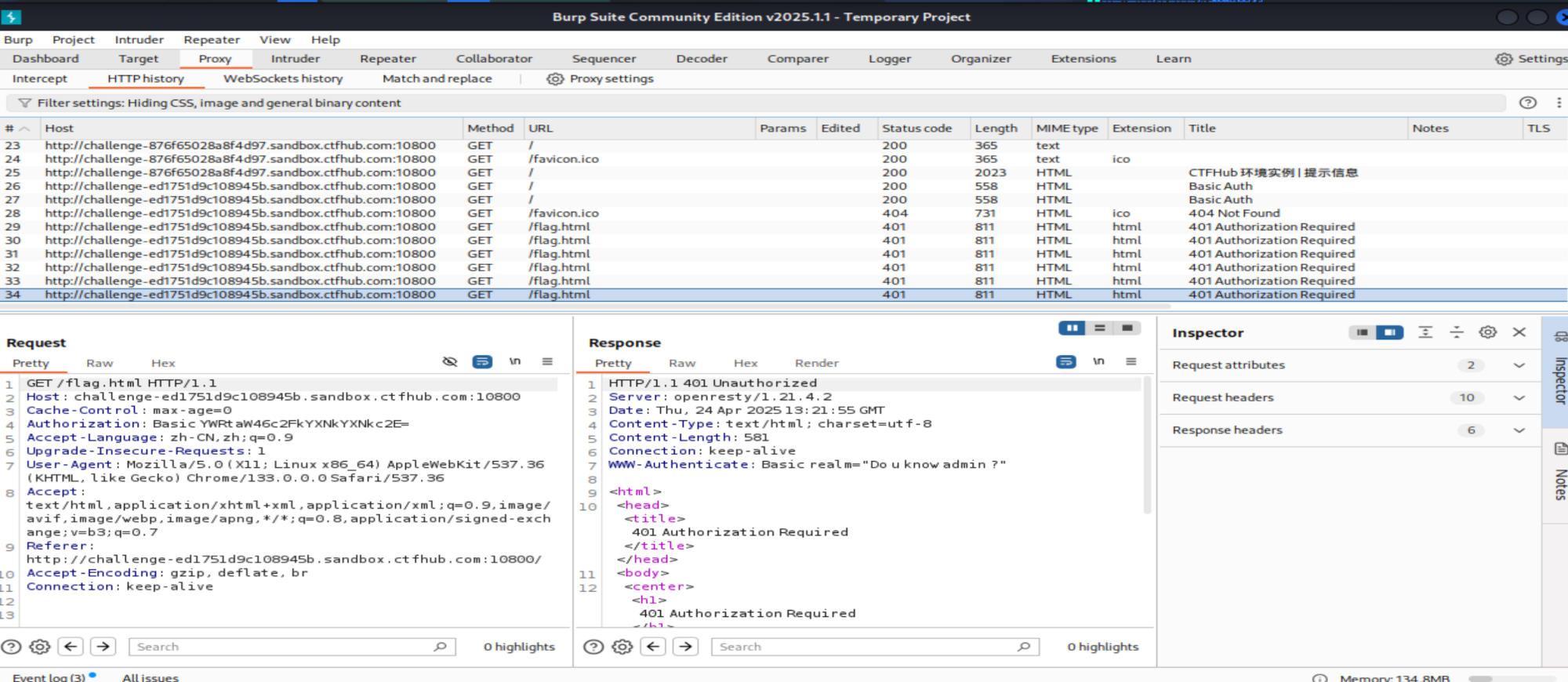

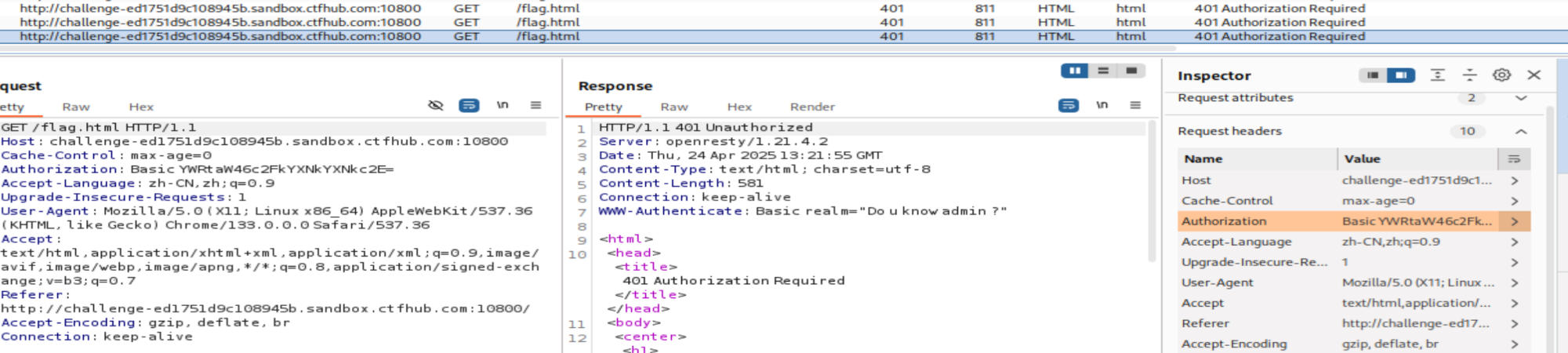

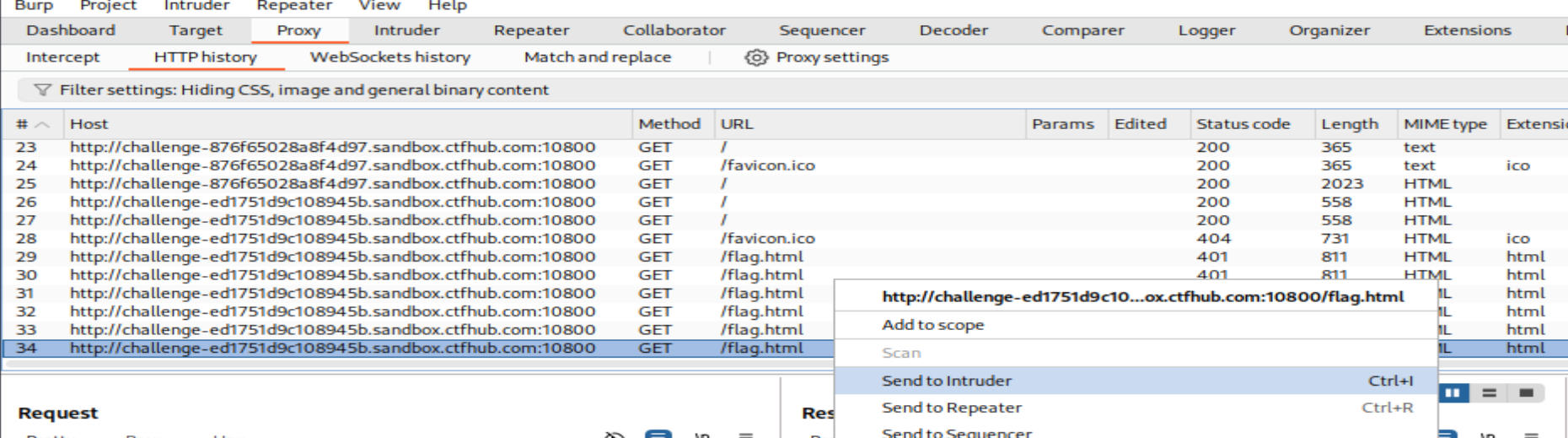

随后,我们在【HTTP history】中可以看到请求的历史和相应的响应记录。

翻到最底下,找到我们刚刚的请求,展开右侧面板

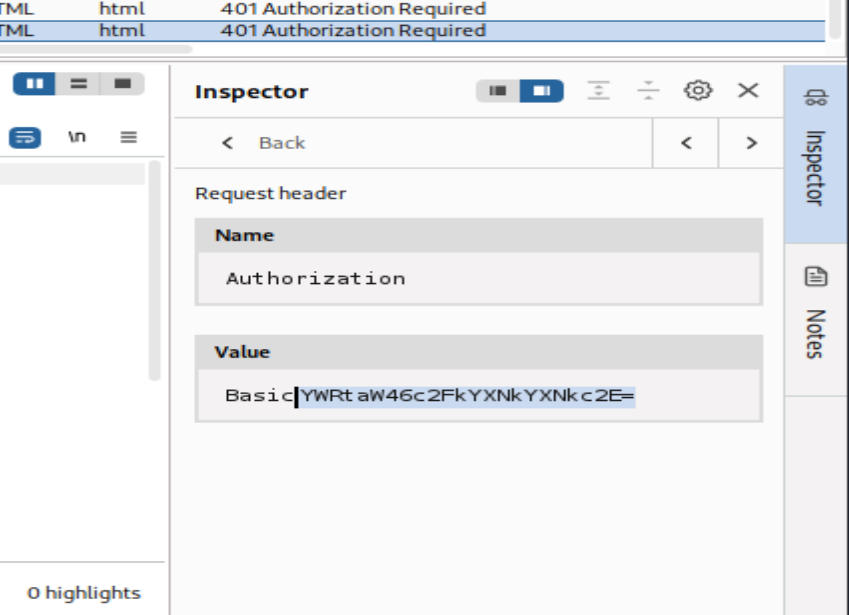

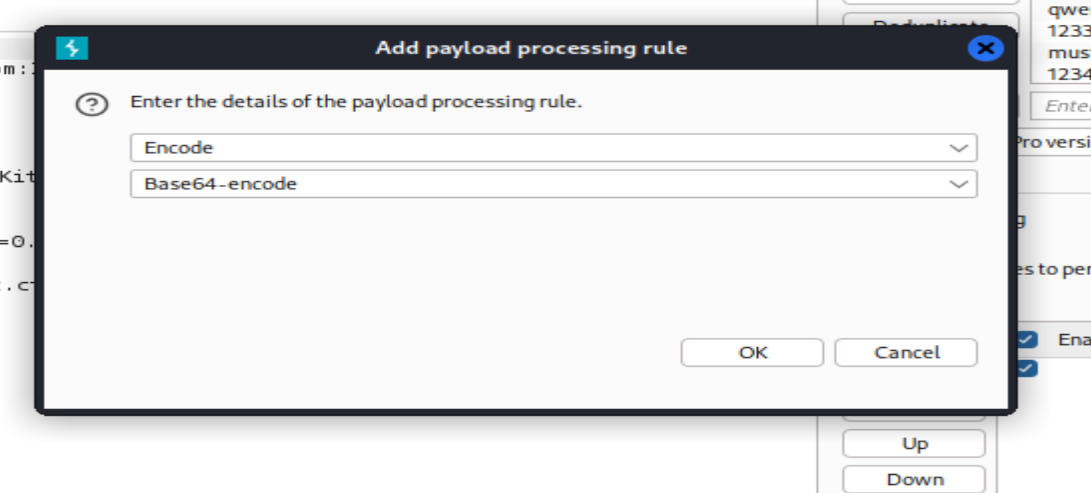

可以发现请求头中增加了一个验证的字段【Authorization】,会发现后面的值进行了加密,我们复制后面的值跳转到【Decoder】进行解码操作

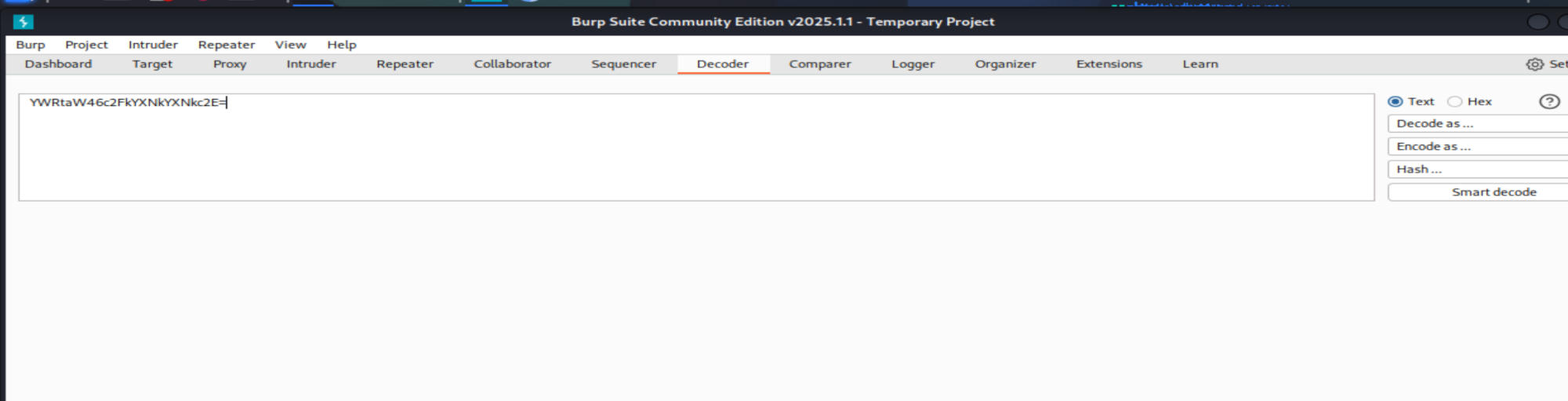

Step.2 转到【Decoder】进行解码操作※

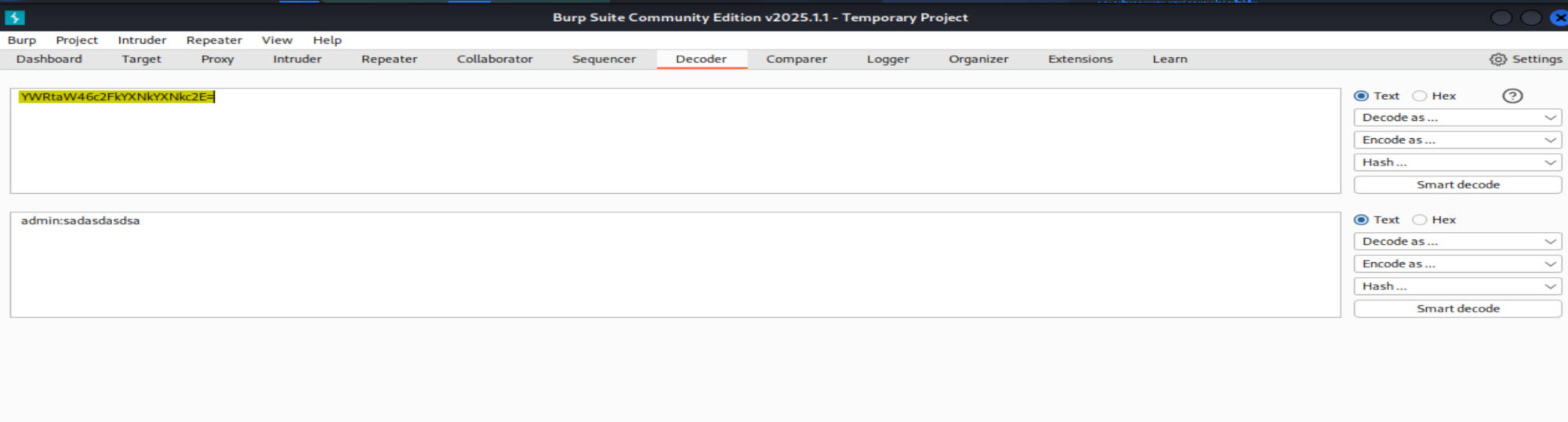

在右侧Decode as可以选择解码方式,尝试Base64进行解码。

可以看见解码出来的是我们刚刚输入的账号与密码 观察结构 为账号:密码的格式。接下来我们到【Intruder】界面,进行暴力破解密码的操作。

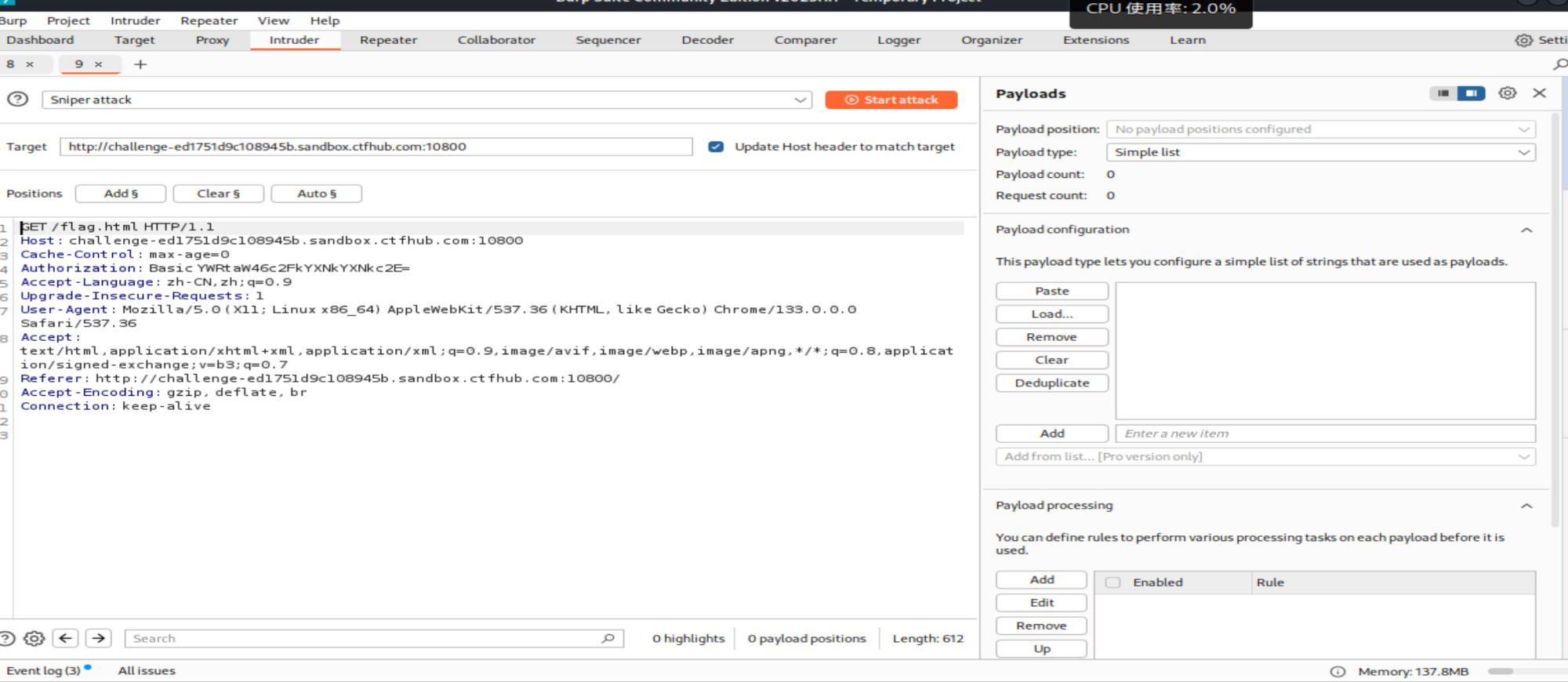

Step.3 在【Intruder】进行密码暴力破解※

首先,回到【Proxy】界面,右键刚才的请求

点击【Send to Intruder】,发送给【Intruder】

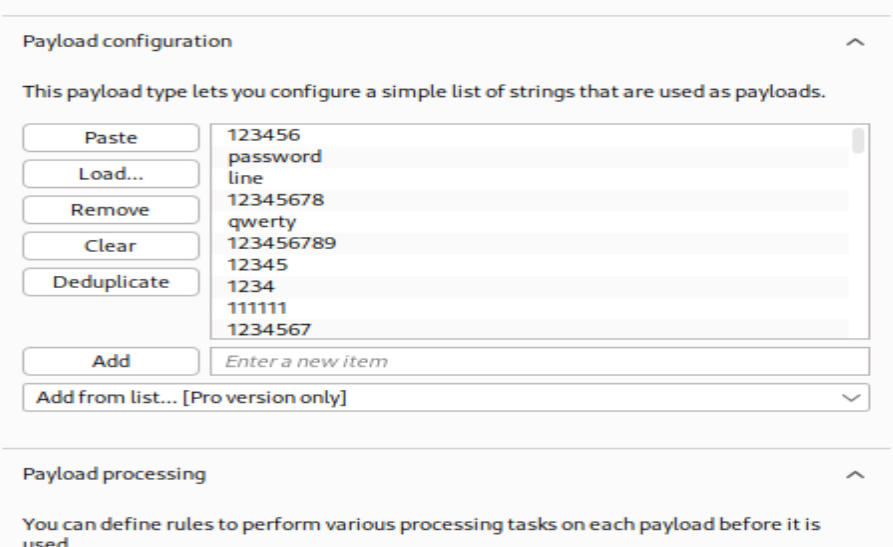

在右侧的界面,【Payload Configation】可以添加字典,题目提供了相应的字典,我们打开相应的txt进行复制,然后在右侧界面点击【Paste】粘贴

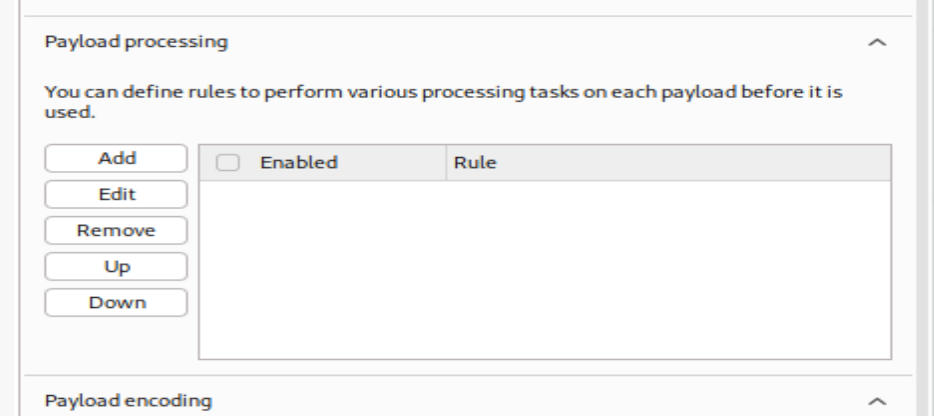

接下来,我们需要添加处理的流程,我们通过前两步已经发现 请求的账号密码是通过Base64进行加密的 原文格式为账号:密码

因此,我们需要给密码前面加上固定的用户名,也就是前缀

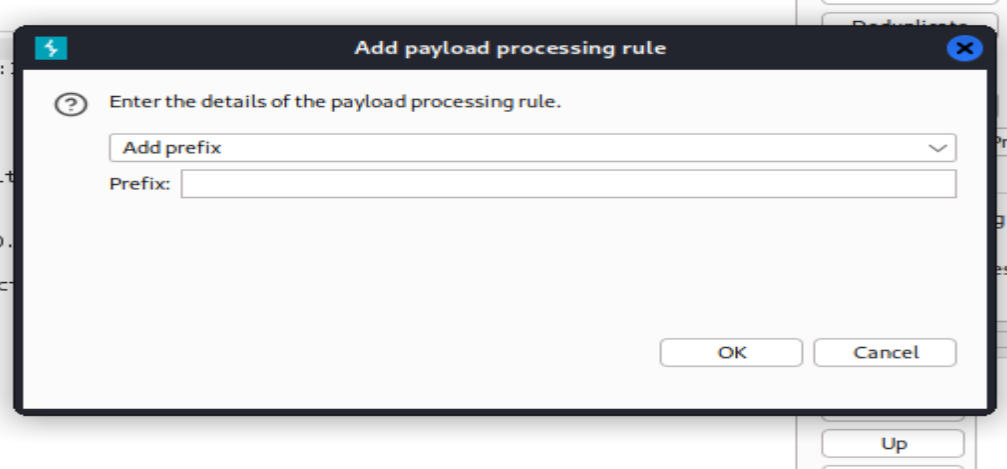

在处理流程界面,点击【add】,选择【

填写前缀 admin:

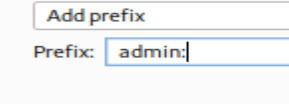

然后点击OK,随后以相同方式,添加BASE64编码加密

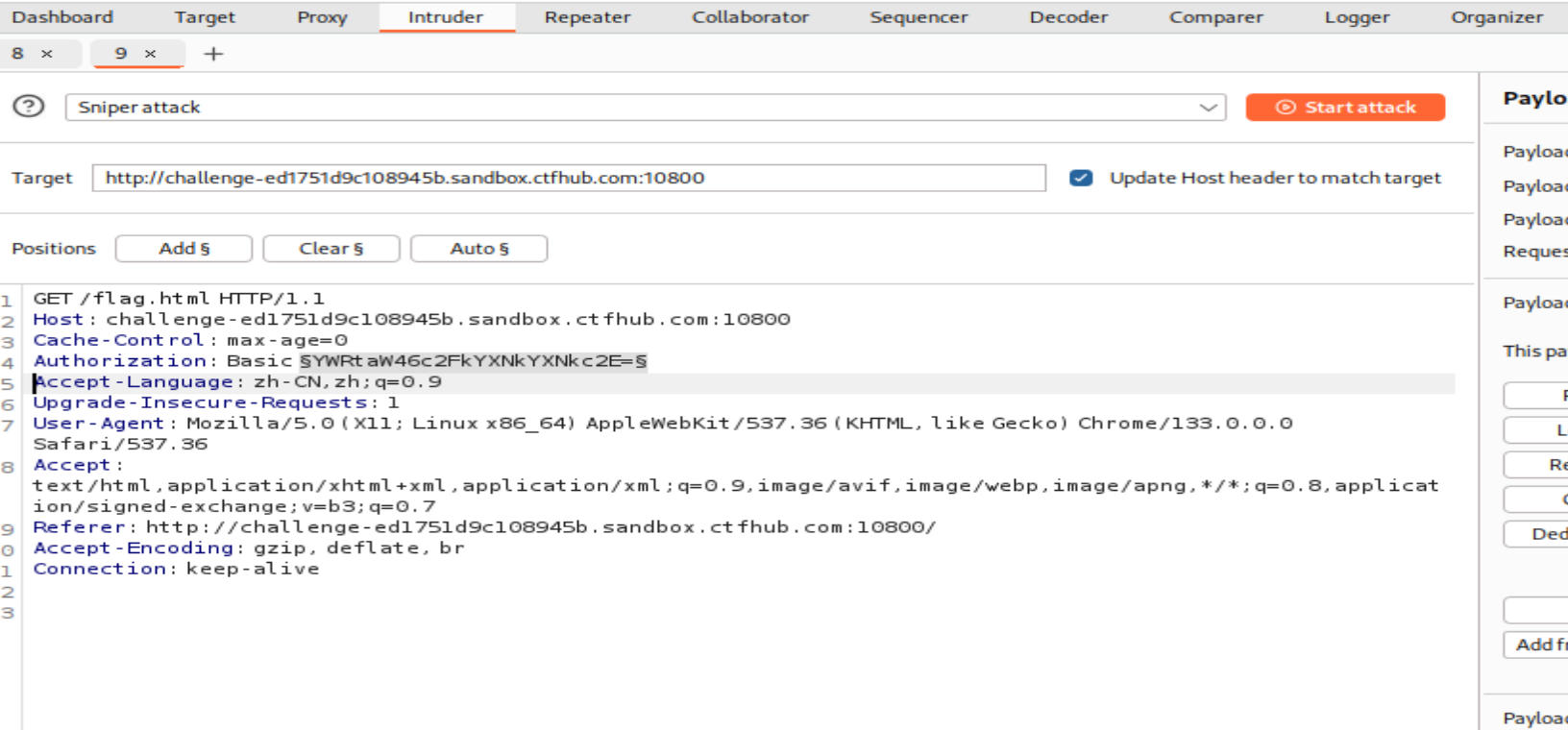

最后,指定我们需要替换的位置,也就是刚才请求头的位置

选中刚才的账号密码密文,点击【Add $ 】,程序会自动给他前后套上$ 此时程序就知道该向哪里替换

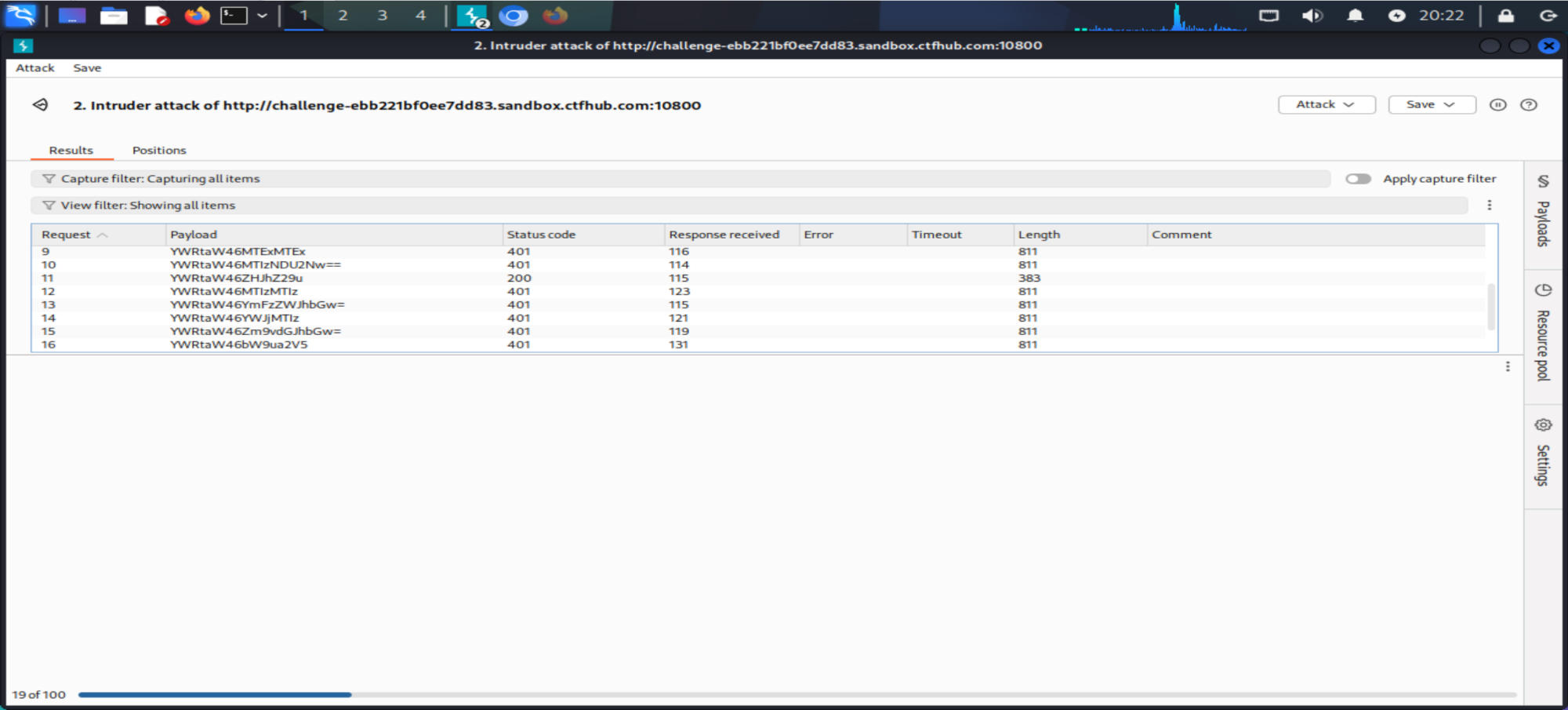

此时点击【Start Attack 】 开始批量发送请求进行爆破,我们需要观察响应代码,当发现响应代码出现200的即为正确的。

查看响应报文内容,获得Flag

完成!